目录

实验目的实验环境实验原理实验步骤一、生成独立的CA二、生成服务器的私钥key和签名请求文件csr 三、安装apache的ssl模块四、复制证书到对应路径五、修改apache配置文件,让证书生效 六、重启apache服务七、测试网站证书实验总结实验目的

掌握apache部署自定义证书的https服务器方法

实验环境

一台Centos 7.2 已经安装openssl组件,已安装apache httpd,用于搭建https服务器

一台windows 10客户端,已安装chrome浏览器

实验原理

openssl是Linux内置的一款开源工具,实现了常见的密码算法与应用。通过openssl操作,完成各种密码算法的应用。

实验步骤

一、生成独立的CA

1、生成ca的key

openssl genrsa -des3 -out ca.key 4096

2、生成CA的证书

openssl req -new -x509 -days 365 -key ca.key -out ca.crt

二、生成服务器的私钥key和签名请求文件csr

1、生成https服务器私钥

openssl genrsa -des3 -out myserver.key 4096

2、生成https服务器证书请求文件

openssl req -new -key myserver.key -out myserver.csr

利用ca的证书和key,生成我们的证书

openssl x509 -req -days 365 -in myserver.csr -CA ca.crt -CAkey ca.key -set_serial 01 -out myserver.crt

set_serial设置的证书的编号

三、安装apache的ssl模块

1、服务上已经安装有apache,要实现apache的https功能,需要安装ssl模块

yum install -y mod_ssl

如果安装过程中出现错误,使用ps -ef | grep yum,查看进程,使用kill -9+进程号,强制结束进程,然后重新安装

四、复制证书到对应路径

cp myserver.crt /etc/pki/tls/certs/ cp myserver.key /etc/pki/tls/private/

五、修改apache配置文件,让证书生效

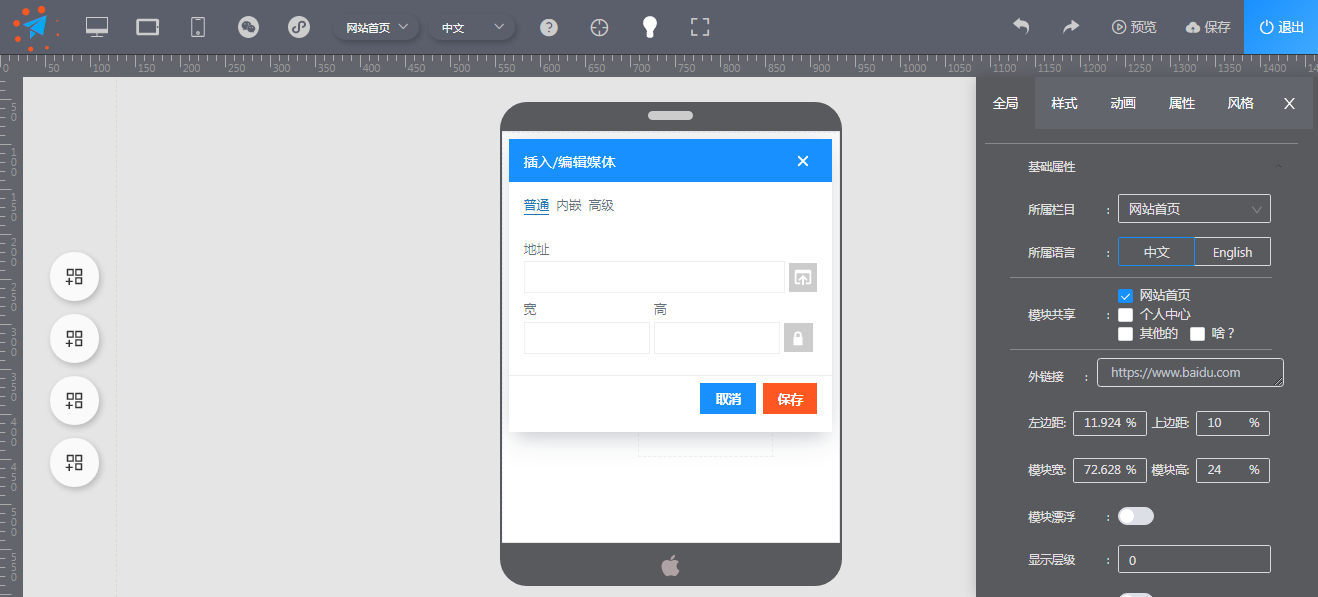

vim /etc/httpd/conf.d/ssl.conf

将证书和私钥路径指为如图

保存并退出文件

六、重启apache服务

systemctl restart httpd

注意输入myserver.key的加密密码

七、测试网站证书

使用客户端chrome浏览器访问服务器https页面,我这里服务器ip是192.168.11.134

https://192.168.11.134

高级

继续前往

查看服务器证书,点“不安全”

实验总结

CA–服务器证书–使用CA签名服务器证书–部署证书–查看证书

到此这篇关于密码学之apache部署https介绍的文章就介绍到这了,更多相关apache部署https内容请搜索IT博客社区以前的文章或继续浏览下面的相关文章希望大家以后多多支持IT博客社区!

没有更多内容。

409

409