话说,春回大地暖起来,黑客也伺机活跃来作妖。这次,他们全副伪装,看准“金三银四”好时令,从办公软件下手,打起精英白领主意。

近日,360安全大脑监测发现一款伪装成办公软件的木马程序,该木马不仅伪装成“单据打印系统”这类常用办公软件,它还以合法有效的软件数字签名做掩护,乔装打扮成“绿色软件”进军电脑,并避开安全软件的查杀。

在以“易容之术”蒙混过关完成入侵的第一步后,该木马便会在电脑中“见机行事”潜伏工作,这时不管是键盘记录、屏幕控制、语音监听、文件管理等等功能都难逃其毒手!不过广大用户无需担心,360安全大脑第一时间实现针对此木马的查杀。

正可谓,不管你如何七十二变,都难逃如来佛祖神掌。长舒一口气后,我们不妨看看这样“深谋远虑”的木马小妖是如何一步步混过审查,并伺机搞破坏的。

木马小妖作战第一步:瞒天过海,先买个“绿色马甲”穿起来

这次行动,木马小妖为自己准备了个“绿色马甲”,妄想通过伪装成正规公司来提交软件,企图蒙混过关。而这个软件看起来很像是正规公司开发的。

经360安全专家对此恶意软件溯源分析,发现该软件公司的营业执照,确认此公司确实存在。

(签名公司的营业执照)

不仅如此,除“正规”营业执照外,木马作者还特定为该公司申请了合法有效的数字签名《南充市庆达商贸有限公司》。这里需和广大小伙伴补充下,一般说来,计算机会选择信任那些拥有数字签名的“正规软件”,并为其开启“绿色通道”;而那些恶意程序会因360安全大脑的实时监测和持续查杀,全军覆没在入侵路上。看来,木马小妖如此绞尽脑汁地谋划,只为混过安全软件的审查。

当该恶意软件提交到360软件商店申请过白时,为防止夜长梦多,在软件审核期间,该作者会多次通过电话和邮箱催促,一再强调自己是正常软件,真是有一件“绿色马甲”穿在身,从此“畅行全天下”的气势与胆量。

(木马作者邮件催促,妄图混过审查)

此外,对于开发者来说如果成功提交到软件商店,一方面进入查杀白名单,被拦截的概率变低,另一方面意味着通过商店传播,拥有了更广的投毒渠道。为了作妖,可真是煞费苦心。

木马小妖作战第二步:见机行事,撕下伪装“黑色内核”伺机换起来

在揭开木马小妖的真面目时,对它的谋划点评为“精心”一点不为过。它不仅备了“绿色马甲”,实际他还暗藏了一件“黑色内核”,并待有利时机,撕开伪装“伺意作恶”。

具体而言,就是这款“单据打印系统”软件不会一上来就执行恶意程序,而是首先检测你的电脑云控地址是否开启,如果没有开启那么软件将会运行无害的流程,一副“绿色软件”正常工作的样子。

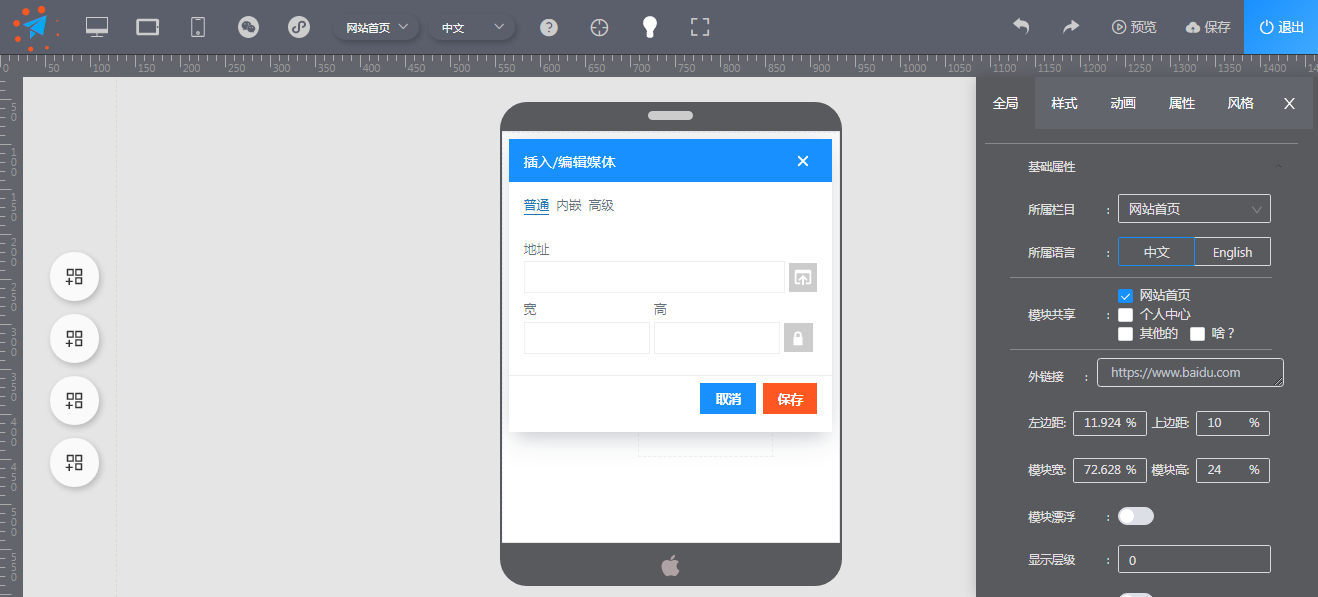

(云控未开启的运行状态,正常打印功能)

但是,一旦发现你电脑云端开启工作指示,那么该软件就会立马脱去伪装,露出黑暗的魔爪,运行潜伏工作,从云端下发和释放恶意文件,对用户电脑进行安装布置,直至完全控制用户电脑,例如消息弹窗、键盘记录、屏幕控制、语音监听、视频查看等等功能。

(该木马部分远控指令)

精心准备也枉然,360安全大脑第一时间将作妖木马就地正法

不管如何精心谋划、有备而来,再厉害的小妖,也难逃被就地正法的结局。360安全大脑不仅第一时间破解了该木马的工作流程,还并对其进行了详细分析。

工作流程:

该木马作者主动提交的“单据打印系统”除了正常的功能代码之外,还包含了一些加密信息,解密后会得到木马云控地址。根据后续代码流程可以知道从云端下发的文件是一个DLL模块,该模块将在内存中被加载,并执行名为“MainThread”的导出函数。运行了该DLL功能后,会继续释放其他恶意文件,对用户电脑进行安装布置,直至完全控制用户电脑。

木马工作流程

详细分析:

运行木马作者提交的“单据打印系统”软件程序,该程序首先会检测云控地址是否开启工作流程,如果没有开启那么软件将会运行无害的流程,显示正常的程序功能。但是如果云端开启工作指示,那么该软件就会运行潜伏工作,常驻在用户电脑中造成危害。

木马程序检测到云端开启工作流程后下载DLL模块并在内存加载执行的代码如下:

云控开启后的木马流程

由于木马作者提交的软件版本中云控地址(hxxp://www.ohmytatoo.com/Tatoo.html)暂未开放,所以并未开始投入使用。不过通过360安全大脑感知,我们却发现了相同C&C域名的木马在野传播案例。如下图所示,在野木马程序功能与上述提交的软件版本基本一致,都是通过云控地址下载恶意文件,但与之前版本不同的是,在野木马中还多了一个加密的恶意程序,在调用“MainThread”导出函数时,会直接加载运行该恶意程序。

在野木马程序

对比在野木马和提交审核版本的云控流程,发现C&C地址可以相互替换,运行流程是一致的,两个程序调用恶意DLL的代码部分基本相同。

从在野木马云控地址(hxxp://www.ohmytatoo.com/dll.jpg)下载的文件,主要功能是在C盘根目录下创建一个Microsoftxxxxx的目录(目录后5位是随机字符),并将加密恶意模块写入到该目录下的文件“bugrpt.log”,同时再释放一些辅助模块。文档结构如下图所示:

木马释放的文件

其中“schedule.exe”是被木马利用的“窗口隐藏工具”,可以通过更改同目录下的配置文件让该程序来完成添加自启动项的任务。

白利用设置自启动

接着木马程序会通过命令行调用“temp.exe”(实为WinRAR解压程序)对 “temp.txt”文件进行解压,解压密码为“123”。此步骤释放出来的两个重要文件是一组典型的白利用,用于躲避安全软件的查杀,其中白文件是腾讯的漏洞扫描程序,被重命名为“schedule.exe”用以替换刚刚添加自启动项的“窗口隐藏工具”,而黑文件则命名成“qmipc.dll”以便在系统自启白文件“schedule.exe”时自动被加载。

进程链

“qmipc.dll”模块的主要任务是对加密恶意模块bugrpt.log进行解密和内存加载,并启动名为“Torchwood”的导出函数。解密的恶意模块即为Torchwood远控的核心程序。

PELoader模块

进一步对该后门程序进行分析,得到木马远控的上线地址为120.24.231.105:7363。

木马上线地址

至此,该木马程序就完成了其安装工作的任务,可以长期潜伏在受害用户的电脑中,并实时处于木马作者的监控之中。下图是木马作者云端使用的后门管理软件:

木马控制端

此外,在进一步挖掘中发现,该系列远控木马与曾经多次出现的Torchwood木马是同一家族,早在2017年的一篇报告中我们就披露了Torchwood木马作者的部分信息(“hxxps://www.anquanke.com/post/id/87775”),与这次木马作者企图混白时提供的信息比较发现,拥有相同的手机号码和qq号,因此认为是同一人或团伙所为。该木马作者在上次被曝光后并未收手,持续对木马进行更新,对抗安全软件的查杀。(下图中为我们追踪到的不同版本的Torchwood木马控制端)。

360安全大脑建议:

1、建议广大用户前往weishi.360.cn,及时下载安装360安全卫士,保护个人信息及财产安全;

2、使用360软件管家下载软件。360软件管家收录万款正版绿色软件,经过360安全大脑白名单检测,下载、安装、升级,更安全;

3、避免下载、接收和运行不明来源的文件,以防中招。

没有更多内容。

497

497